偽装ReCAPTCHAを利用したマルウェア感染の分析と対応策

________________________________________

1. 概要

本レポートでは、悪意のあるWebサイトを通じて実行される偽装ReCAPTCHAを利用したマルウェア感染手法について分析し、リスクと推奨対策をまとめています。この攻撃はソーシャルエンジニアリングを活用し、ユーザーの不注意を突いて感染を引き起こす手口です。

_______________________________________

2. リスクの洗い出し

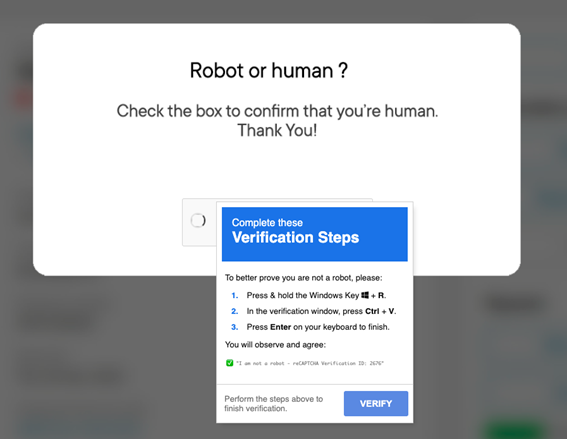

2.1 偽装されたReCAPTCHAの利用

• 本物のGoogle ReCAPTCHAを模倣し、ユーザーを安心させクリックを誘導。

• ボタン押下後、悪意あるスクリプトがクリップボードにコピーされます。

2.2 クリップボードの悪用

• “mshta”コマンドを含む悪意のあるスクリプトがクリップボードにコピーされ、cmd.exeに貼り付けて実行するとマルウェアが実行されます。

• コピーされる内容: ※一部省略

mshta https://recaptcha-process # ✅ 'I am not a robot - reCAPTCHA Verification ID: 5101'

2.3 ソーシャルエンジニアリングの使用

• “I am not a robot”という一般的な文言を使用し、疑念を和らげる手法。

2.4 マルウェア感染

• スクリプト実行後、端末にバックドアやランサムウェアがインストールされ、以下の被害が発生:

o 機密情報の窃取。

o システムの乗っ取り。

o 金銭的損失。

________________________________________

3. トリガーとなる行動

1. 偽のReCAPTCHAにアクセスし、チェックボックスをクリックする。

2. クリップボードにコピーされた内容を信じてcmd.exeで実行する。

________________________________________

4. 推奨される対策

4.1 教育と啓発

• 不自然なReCAPTCHAが表示された場合、注意喚起を行う。

• 不審なクリップボード内容を実行しないよう従業員教育を徹底。

4.2 技術的対策

• Webフィルタリング: 不審なURLや未知のドメインをブロック。以下のドメインに対してアクセスを禁止: ※一部削除

o https://recaptcha-process

• アンチウイルスソフトウェア: クリップボード内の不審な内容を検知。

• アプリケーション制御: mshta.exeなどの不要なシステムユーティリティを無効化。

4.3 セキュリティポリシーの強化

• クリップボードからのコマンド実行を禁止するポリシーを導入。

• 重要な操作には多要素認証を導入。

4.4 監視とインシデント対応

• ネットワーク内の不審なアクセスや挙動を監視。

• 感染端末を迅速に隔離し、復旧手順を準備。

4.5 ユーザーの行動制限

• 管理者権限が必要な操作を制限。

• 一般ユーザーがシステムコマンドを直接実行できないよう設定。

________________________________________

5. 万が一感染が発生した場合の初動対応

1. ネットワークからの隔離:

o 感染端末を即座にネットワークから切り離し、被害の拡大を防止。

2. フォレンジック調査:

o 実行されたスクリプトや影響範囲を確認。

________________________________________

6. 考察と結論

この攻撃は、正規のGoogle ReCAPTCHAに酷似した画面を用いてユーザーを騙し、クリップボード操作を伴う巧妙な手法でマルウェア感染を誘発しています。被害を防ぐには、技術的対策の強化とユーザー教育の徹底が必要です。

________________________________________

記載者:片山 昌樹(セキュリティ&マネージド事業部)